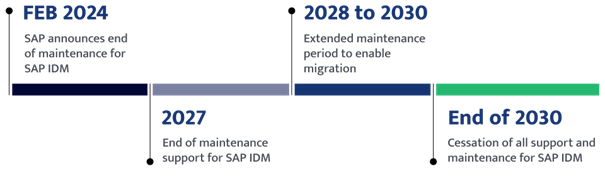

SAP hat angekündigt, die Wartung von SAP Identity Management (SAP IDM) im Jahr 2027 einzustellen. In den betroffenen Unternehmen wird nach einem Nachfolgeprodukt gesucht. Wir empfehlen, sich bereits jetzt intensiv mit der Migration zu beschäftigen, auch wenn es eine verlängerte Wartungsphase bis 2030 geben wird.

SAP IDM und die Auswirkungen von End of Life

Identity Management verwaltet die Benutzer und Berechtigungen im Unternehmen und den digitalen Lebenszyklus der Mitarbeiterinnen und Mitarbeiter. Das User Lifecycle Management ist das Fundament, auf dem Sicherheits- und Compliance-Strategien aufbauen, daher ist die Auswahl des neuen IDM-Systems sowohl für das Migrationsprojekt als auch für die Aufrechterhaltung des Geschäftsbetriebs von entscheidender Bedeutung. Die Zeit läuft.

Die Nutzung von SAP IDM über das End-of-Life-Datum hinaus ist mit einer Reihe von Risiken verbunden:

Sicherheitslücken: Ohne kontinuierlichen Support und Updates wird SAP IDM anfällig für Cyber-Bedrohungen. Es können neue Schwachstellen auftreten, für die keine Patches oder Fixes mehr bereitgestellt werden.

Compliance-Probleme: In vielen Branchen gelten strenge regulatorische und gesetzliche Vorschriften für Datensicherheit und Zugangskontrolle. Die Einhaltung dieser Vorschriften ist durch die fehlende Wartung gefährdet und rechtliche und finanzielle Konsequenzen sind möglich.

Betriebsunterbrechungen: SAP IDM arbeitet möglicherweise nicht mehr optimal mit anderen Systemen oder Anwendungen in der IT-Umgebung zusammen, was sich negativ auf die Systemstabilität auswirken und zu Betriebsunterbrechungen, Ausfallzeiten und Produktivitätsverlusten führen kann.

Mangelnde technische Unterstützung: Wenn Probleme oder Fehler auftreten, steht möglicherweise kein umfassender technischer Support mehr zur Verfügung. Dies bedeutet, dass interne Mitarbeiter oder externe Dienstleister mit der Fehlersuche und -behebung beauftragt werden müssen, was zeitaufwändig und kostspielig werden kann.

Probleme bei Skalierung und Innovation: Mit der weiteren Nutzung von SAP IDM wird es langfristig schwierig, Geschäftsprozesse zu skalieren oder neue Technologien zu integrieren. Denn ohne SAP-Unterstützung ist es nicht mehr möglich, die Software an sich ändernde Anforderungen anzupassen oder von neuen Trends im Identity Management zu profitieren.

Vom Support- und Wartungsende zum Neuanfang

Das Ende des Supports für SAP IDM bietet Ihnen eine einmalige Gelegenheit, Ihre Identity- und Accessmanagement (IAM)-Strategien neu zu überdenken und Ihre Sicherheitsmaßnahmen zu modernisieren. Daher sollten Sie das Ende des Supports als Chance für positive Veränderungen und Innovationen sehen.

Die Ablösung von SAP IDM ermöglicht es Ihnen, eine umfassende Bewertung Ihrer IAM-Anforderungen vorzunehmen und diese an die aktuellen Sicherheitsstandards anzupassen. Wenn Sie alle betroffenen Fachbereiche einbeziehen, können Sie eine neue Lösung einführen, die Ihren Geschäfts- und Anwendungsanforderungen besser entspricht.

Mit der Migration eröffnen sich auch zahlreiche neue Funktionalitäten und Möglichkeiten: beispielsweise die applikationsübergreifende Standardisierung der IDM-Lösung und die nahtlose Integration mit modernen Business-Applikationen, granulare SoD-Prüfungen, die Kontrolle privilegierter Zugriffe, eine umfassende Risikoanalyse sowie die effektive Unterstützung der Risk- und Compliance-Funktionen durch umfassende Reports und Kontrollen.

Darüber hinaus können neue Funktionen wie attributbasierte Zugriffskontrolle und dynamische Datenmaskierung Ihre sensiblen Daten passgenauer schützen und die Benutzerfreundlichkeit erhöhen. Diese fortschrittlichen Lösungen erleichtern auch die strikte Verwaltung hoher und sensibler Zugriffsrechte, wodurch das Risiko interner Bedrohungen und unbefugter Zugriffe verringert wird.

Wir unterstützen Sie mit unserer Expertise

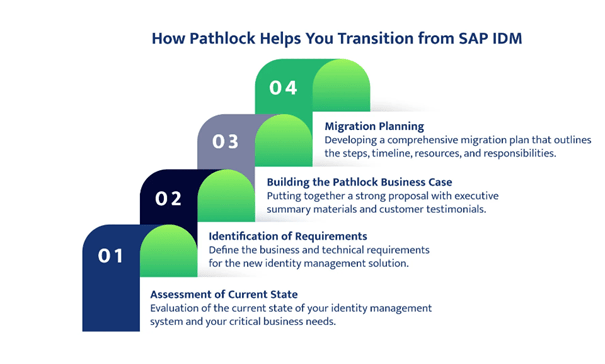

Die Umstellung auf eine neue Identity Management Lösung nach dem Ende des Supports für SAP IDM muss sorgfältig geplant und durchgeführt werden, da sie das gesamte Unternehmen betrifft, einschließlich der IT-, Business- und Audit-Teams. Unsere IT Security Experten unterstützen Sie dabei, indem sie einen detaillierten Aktionsplan für die Ablösung und Erweiterung von Funktionen erstellen, um so eine reibungslose Implementierung zu gewährleisten.

01 Bewertung des Ist-Zustandes: Zunächst evaluieren wir Ihr bestehendes SAP Identity Management System. Die Analyse umfasst die Anwendungsfälle, deren individuelle Anpassungen sowie die Integration in die fachlichen und IT-spezifischen Geschäftsprozesse.

02 Ermittlung der Anforderungen: Wir unterstützen Sie bei der Definition der fachlichen und technischen Anforderungen an die neue Identity Management-Lösung. Dabei berücksichtigen wir Faktoren wie Skalierbarkeit, Flexibilität, Compliance-Vorgaben und Budgetrestriktionen. Unser Team wird Mitarbeiterinnen und Mitarbeiter aus den beteiligten Abteilungen einbeziehen, um fachübergreifende Anforderungskriterien zu sammeln.

03 Erstellung eines Pathlock Business Case: Wir planen Demos, erstellen Dokumentationen und geben Einblicke in Anwendungsfälle und erfolgreiche Kundenprojekte.

04 Migrationsplanung: Unser Team entwickelt für Sie einen umfassenden Migrationsplan, der die einzelnen Schritte, den Zeitplan, die Ressourcen und die Zuständigkeiten für die Umstellung auf die neue Lösung beschreibt. Dabei berücksichtigen wir Faktoren wie Datenmigration, Benutzerschulung und Änderungsmanagement, um Unterbrechungen während der Umstellung so gering wie möglich zu halten.

Strategische Chancen nutzen

Identitäten und Zugriffe sind das Herzstück der IT Security und Compliance. Eine sorgfältige Analyse und Implementierung ermöglicht die richtige Konzeption und Konfiguration, die Etablierung neuer Prozesse zur Vergabe von Zugangsberechtigungen, die Schaffung von Transparenz und die notwendige Compliance.

Das Ende des Supports für SAP IDM bietet eine strategische Chance, Ihre Infrastruktur zu modernisieren, Ihre IT-Sicherheit zu verbessern und neue Funktionalitäten zu nutzen.

Wenn Sie wissen möchten, wie andere Unternehmen diese Chance bereits genutzt und eine gut geplante Übergangsstrategie umgesetzt haben, kontaktieren Sie uns.