Eine widerstandsfähige IT Security, die die aktuelle Risik...

Wie unterstützt SAP die Kontrolle von Transporten und wo gibt es Lücken?

Der SAP-Standard bietet bereits einige Werkzeuge und Funktionen zur Transportkontrolle und -prüfung, um sicherzustellen, dass nur autorisierte und sichere Transporte in den Produktivbetrieb übernommen werden. Trotz der zur Verfügung gestellten Möglichkeiten gibt es Angriffsflächen, die unbemerkt ein erhebliches Sicherheitsrisiko darstellen können.

Da ein SAP-System ohne Transporte nicht administrierbar ist, ist es umso wichtiger, mögliche Gefahren frühzeitig zu erkennen. Der SAP-Standard ermöglicht Ihnen folgende Kontroll- und Prüfmöglichkeiten:

Minimalprinzip bei der Zugriffskontrolle

Weisen Sie Benutzern nur so viele Berechtigungen zu, wie sie für ihre Arbeit tatsächlich benötigen. Dadurch wird das Risiko eines unbefugten Zugriffs oder eines fehlerhaften Transportes minimiert.

ABAP Test Cockpit (ATC) und SAP Code Inspector (SCI):

Code-Prüfungen stellen sicher, dass der Code den Standards und Best Practices entspricht. Das ABAP Test Cockpit und der SAP Code Inspector helfen dabei, potenzielle Probleme im Code aufzudecken. Sie können in den Transportprozess integriert werden.

Change and Request Management (ChaRM)

Transporte sollten in einem kontrollierten und dokumentierten Prozess durchgeführt werden, um die Transparenz und Konformität zu erhöhen. Führen Sie ein Vier-Augen-Prinzip ein, um sicherzustellen, dass nur befugte Personen Transporte durchführen können.

Transportmanagement-System (STMS)

STMS ist das zentrale Werkzeug für das Transportmanagement in SAP-Systemen. Es bietet verschiedene Funktionen, um die Integrität und Konsistenz von Transporten zu gewährleisten, einschließlich der Überprüfung von Transportinhalten, der Sperrung sicherheitskritischer Objekte und Überprüfung von Abhängigkeiten und Objekten während des Importprozesses.

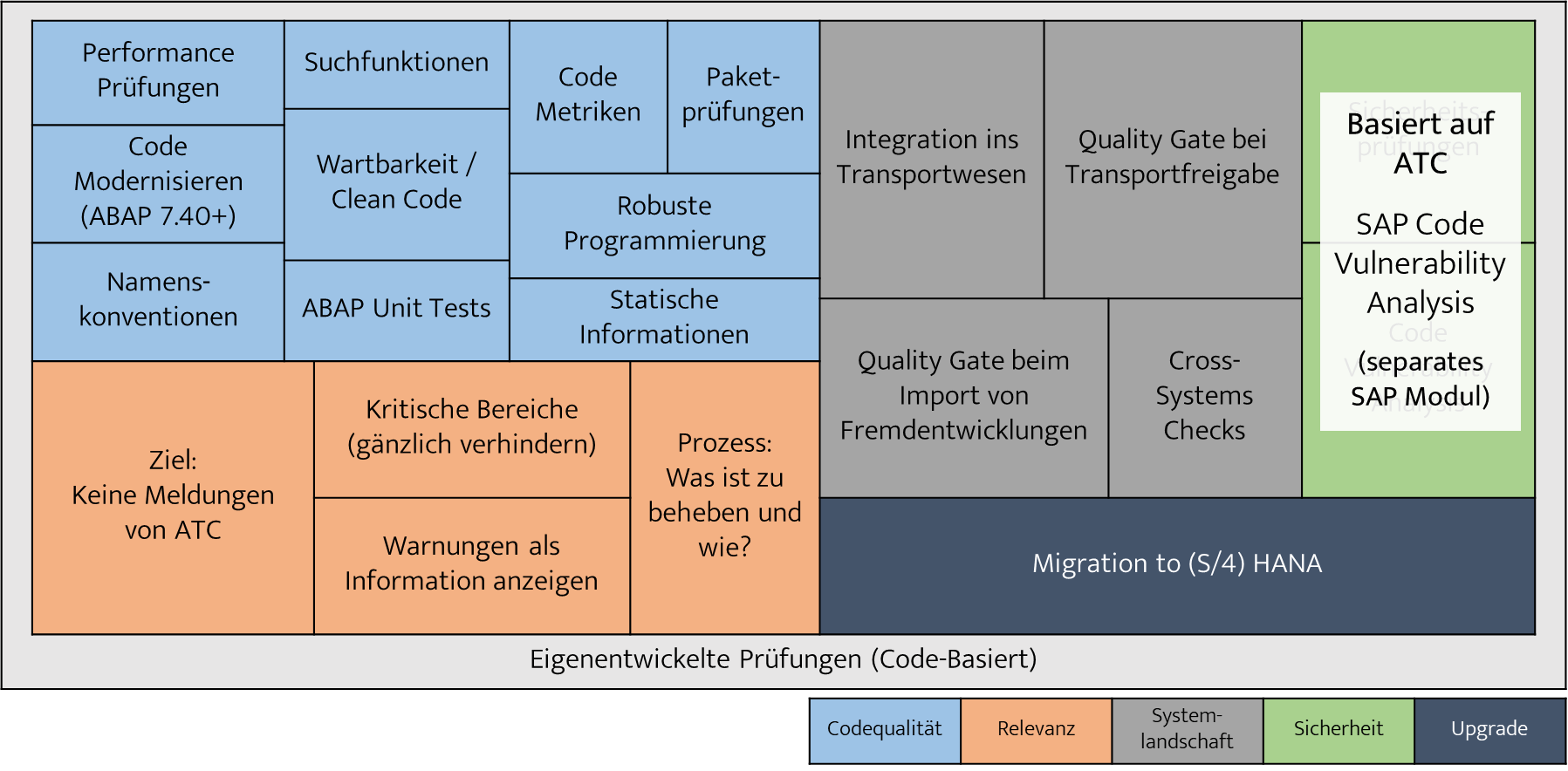

Transportkontrollen und die vorhandenen Gaps

Trotz der von SAP zur Verfügung gestellten Werkzeuge und empfohlenen Maßnahmen gibt es einige grundlegende Lücken und Schwachstellen, die von Angreifern ausgenutzt werden können. Beispielsweise müssen Code Security Checks im ATC separat erworben werden, sie sind nicht standardmäßig verfügbar. Der ATC konzentriert sich mehr auf Syntax- und Performance-Checks, wie die folgende Abbildung zeigt:

Bild Quelle: https://www.dsag.de/wp-content/uploads/2021/12/dsag_leitfaden_atc_2020_06.pdf

s. Seite 36 (Original wurde leicht angepasst)

ChaRM und STMS können nur die Transporte selbst kontrollieren, die ihre Prozesse durchlaufen. Sie haben jedoch keine Kontrolle über den Inhalt der Transporte (mit Ausnahme der kritischen Objekte, die in der Transaktion STMS_TCRI gepflegt werden). Wenn beispielsweise ein Entwickler eine Sicherheitslücke in den Transportinhalt einbaut, erkennen STMS und ChaRM dies nicht automatisch.

Zusätzliche Unterstützung durch Kontrollfunktionen und Software-Tools

Da der SAP-Standard nicht ausreichend Schutz bietet, ist es wichtig, zusätzliche Maßnahmen zu ergreifen, um das Risiko von Sicherheitslücken bei Transporten zu minimieren. Eine Möglichkeit besteht darin, Security-Scans (inhaltliche Prüfung der Transporte) einzurichten und kritische Transporte automatisch zu sperren oder nur nach dem 4-Augen-Prinzip freizugeben. Mit Pathlock Transport Control erhalten Sie ein automatisiertes Tool zur Transportanalyse, bevor diese Ihre Systeme gefährden. Scannen Sie Transporte auf kritische Objekte und Coding, sowohl bei der Erstellung eigener Transporte (vor dem Export), als auch beim Import von Fremdtransporten. Mit dem integrierten Dashboard sind Sie jederzeit über kritische Transportaktivitäten informiert. Das Tool lässt sich problemlos mit anderen Pathlock-Lösungen wie dem Code Scanning, dem Vulnerability Management und der Threat Detection kombinieren.

Darüber hinaus sind regelmäßige Schulungen und Sensibilisierungsmaßnahmen für Beschäftigte wichtig. Sie sollten sich der Auswirkungen unsicherer Transporte bewusst sein und wissen, wie sie ihre Arbeit sicher und geschützt ausführen können. Sorgen Sie dafür, dass das Coding bereits vor der Freigabe von Transporten durch die Entwickler (toolgestützt, ATC/SCI) geprüft wird, um Schwachstellen frühzeitig zu erkennen oder begründet zu akzeptieren.

Mit diesen zusätzlichen Kontrollmechanismen schaffen Sie eine echte Bedrohungserkennung und sind potenziellen Angreifern einen Schritt voraus.

Wenn Sie tiefer in das Thema einsteigen möchten, kontaktieren Sie uns und schauen Sie sich unsere Webinar-Aufzeichnung an.

Raphael Kelbert, Product Management (Pathlock Deutschland)

Raphael Kelbert, Product Management (Pathlock Deutschland)