Eine widerstandsfähige IT Security, die die aktuelle Risik...

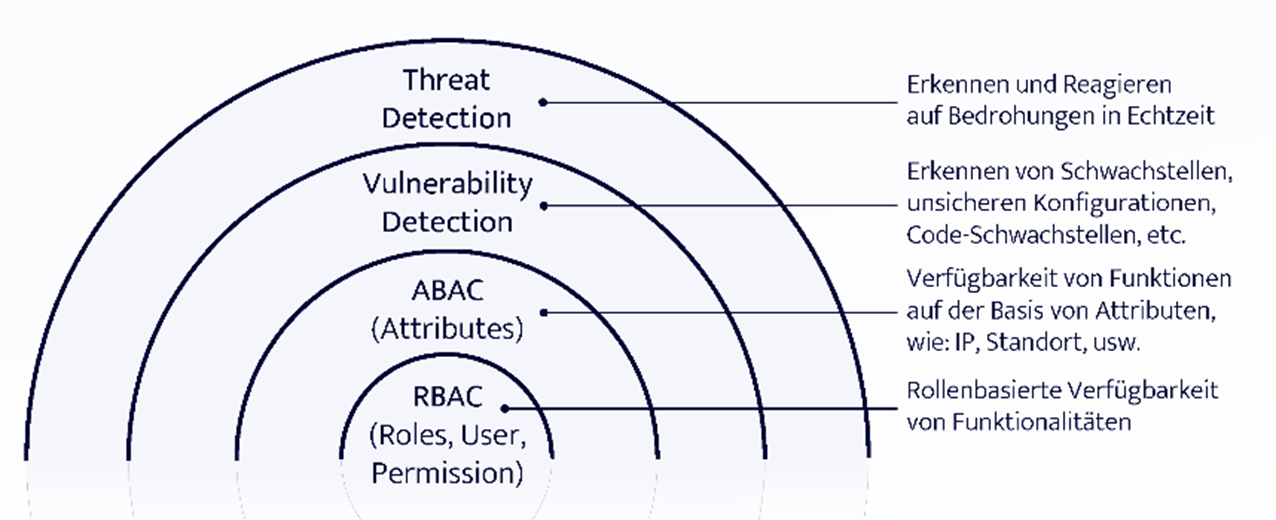

Das Zwiebelschalenmodell der SAP Security: IT-Sicherheit in vier Schichten

Das Zwiebelschalenmodell ist ein in der IT-Sicherheit häufig verwendetes Konzept zur Beschreibung mehrstufiger Sicherheitsebenen. Das Modell geht davon aus, dass jede Lage eine zusätzliche Schutzschicht darstellt, die einen Angriff erschwert oder sogar verhindert. Auf den unterschiedlichen Ebenen werden dabei verschiedene Sicherheitsmaßnahmen implementiert.

Das Zwiebelschalenprinzip ist auch in der SAP-Welt anwendbar, da diese Systeme oft eine Fülle von sensiblen und unternehmenskritischen Informationen enthalten. Nachfolgend beschreiben wir Ihnen vier mögliche Sicherheitsschichten und geben Ihnen eine Orientierungshilfe für eine effektive SAP-Absicherung: Schicht für Schicht, von innen nach außen.

Das Zwiebelschalenprinzip der SAP Security

1. Rollenbasierte Berechtigungskonzepte

SAP-Systeme enthalten wichtige und schützenswerte Informationen, deren Zugriff über rollenbasierte Berechtigungskonzepte gesteuert wird. Das Berechtigungskonzept bildet die Grundlage für Sicherheitsrichtlinien und Zugriffskontrollen auf unternehmenskritische Daten und ist somit zentraler Bestandteil des Zwiebelschalenmodells der SAP Security.

Sie können das Risiko von Sicherheits- und Datenschutzverletzungen durch ein gut durchdachtes und regelmäßig aktualisiertes Berechtigungskonzept reduzieren. Dadurch werden die Datenintegrität und die Geschäftsprozesse geschützt.

2. Attributbasierte Bereitstellung der Funktionalität

Eine attributbasierte Bereitstellung der Funktionalitäten ermöglicht eine genauere Steuerung, welche SAP-Funktionen einem Benutzer oder einer Benutzergruppe zur Verfügung gestellt werden. Dabei werden Attribute wie beispielsweise die Arbeitszeit oder die Zugriffs-IP des Benutzers verwendet, um den Zugang zu Funktionen und Ressourcen zu steuern und die regulär zugänglichen Funktionen weiter einzuschränken. Inhalte, die aufgrund eines Attributs gesperrt sind, werden an der Oberfläche ausgeblendet und sind daher nicht aufrufbar.

Sie haben die Möglichkeit, Ihr Berechtigungskonzept durch die Implementierung einer attributbasierten Bereitstellung von Funktionalität weiter zu verfeinern. Das Rollenkonzept bleibt unverändert und Ihre SAP-Sicherheit wird erhöht.

3. Schwachstellenerkennung

Schwachstellen in SAP-Systemen können häufig von Hackern ausgenutzt werden, um sich unberechtigten Zugriff auf das System zu verschaffen. Daher ist es wichtig, dass potenzielle Schwachstellen im System regelmäßig identifiziert und behoben werden.

Die kontinuierliche Durchführung von Sicherheitsaudits und Penetrationstests kann Ihnen dabei helfen, mögliche Schwachstellen zu erkennen. Stellen Sie außerdem sicher, dass Ihre SAP-Systeme immer auf dem neuesten Stand sind und führen Sie regelmäßig Patches und Updates durch.

4. Threat Detection

Die Erkennung von Anomalien im Netzwerkverkehr ist ebenfalls ein sehr wichtiger Schritt, um potenzielle Bedrohungen frühzeitig zu identifizieren. Hier können Systeme zur Bedrohungserkennung unterstützen, um Angriffe in Echtzeit zu erkennen und abzuwehren.

Darüber hinaus empfehlen wir Ihnen, Ihre SAP-Systeme kontinuierlich zu überwachen, um ungewöhnliche Aktivitäten zu ermitteln und schnell darauf reagieren zu können.

Pathlock-Sicherheitsmaßnahmen nach dem Zwiebelschalenprinzip

Da sich das Zwiebelschalenmodell zur Erhöhung der Sicherheit von SAP-Systemen bewährt hat, stellen wir Ihnen für jede einzelne Schicht die passende Lösung zur Verfügung. Wir unterstützen Sie mit unseren Access Governance Lösungen, ein Berechtigungskonzept zu erstellen und bieten Ihnen zusätzlich mit dem Pathlock Data Masking eine attributbasierte Bereitstellung von Funktionalitäten. Dies stellt eine grundlegende Sicherheitsmaßnahme dar, um zu gewährleisten, dass nur autorisierte Benutzer auf sensible Unternehmensdaten zugreifen können.

Zusätzlich ermöglicht Pathlock Vulnerability Management in Kombination mit Pathlock Threat Detection die Erkennung von Schwachstellen und Bedrohungen, um potenzielle Gefahren und Anomalien frühzeitig zu erkennen und zu verhindern.

Die größte Unsicherheit für SAP-Systeme geht jedoch nach wie vor von bewusstem oder unbewusstem Fehlverhalten der Anwender aus. Wir empfehlen daher, zusätzlich zu jedem Sicherheitssystem die Benutzer regelmäßig zu schulen, um sie für mögliche Sicherheitsbedrohungen zu sensibilisieren.

Sind Sie an weiteren Informationen interessiert? Dann kontaktieren Sie unsere SAP Security Experten.

Raphael Kelbert, Product Management (Pathlock Deutschland)

Raphael Kelbert, Product Management (Pathlock Deutschland)