SAP hat die neuen monatlichen Patchday-Informationen bereit...

SAP-Sicherheit: Vulnerability Management und Threat Detection

Wie funktionieren Bedrohungserkennung und Schwachstellenanalyse eigentlich genau? Unser CTO Ralf Kempf erklärt am Beispiel eines IT-Unternehmens, warum die Synergie beider Methoden eine optimierte Gefahrenerkennung und gleichzeitig eine verkürzte Reaktionszeit bei unerwünschten Ereignissen ermöglicht.

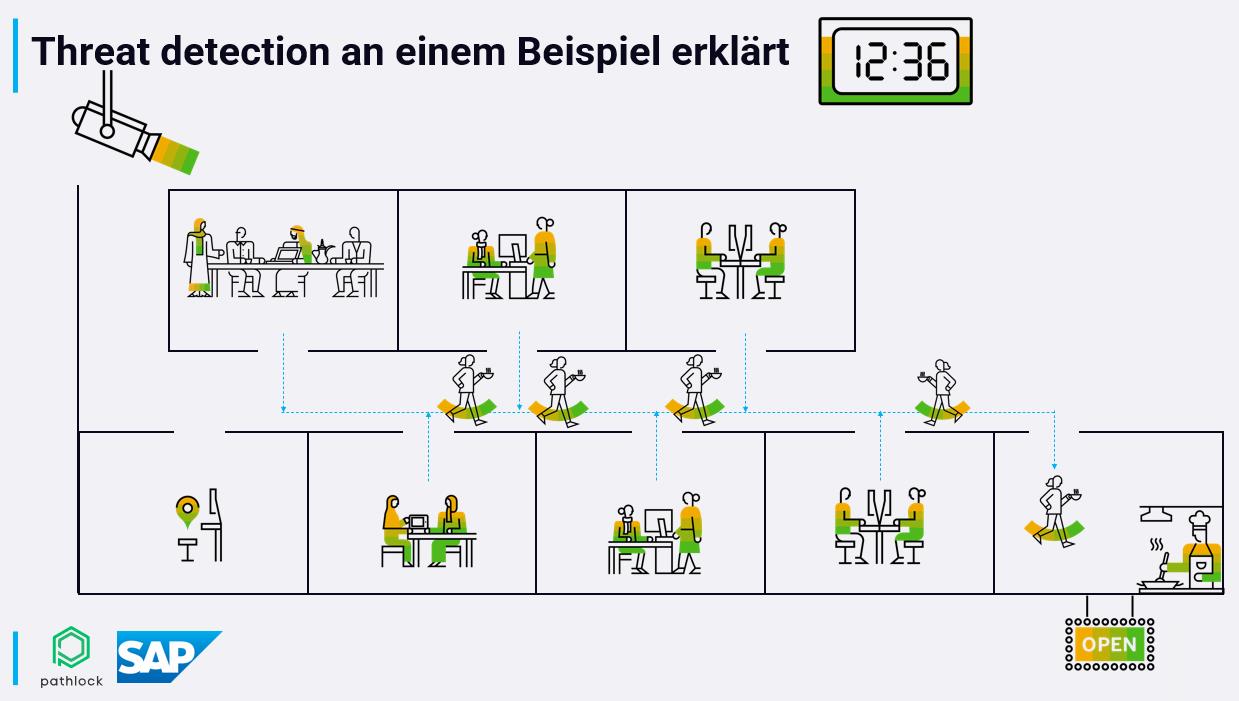

Wie sie jeweils funktionieren und wie die gezielte Kombination von Threat Detection und Vulnerability Management zu einer deutlichen Verbesserung der SAP-Sicherheit führt, lässt sich gut am Beispiel eines klassischen Bürogebäudes veranschaulichen. Denn Schwachstellen zuverlässig zu identifizieren und Bedrohungen in Echtzeit zu erkennen ist oft der entscheidende Faktor für die Systemsicherheit, sei es ein Gebäude oder SAP.

Vulnerability Management

Beim Schwachstellen- oder Vulnerability-Management geht es darum, Systeme anhand einer Momentaufnahme zu einem bestimmten Stichtag zu untersuchen und sie in einen sicheren Betrieb zu bringen, unter anderem hinsichtlich Zugriffsschutz, Verfügbarkeit, Konsistenz und Wiederherstellbarkeit der Daten.

Zurück zum Beispiel Bürogebäude: Da ist zunächst die Perimetersicherheit. Das beginnt bei der Zufahrt zum Gebäude, wo man vielleicht schon einen PIN-Code eingeben muss, um überhaupt in die Tiefgarage zu kommen. Dann haben wir den Zugang über die Tiefgarage, das heißt, über diesen Weg wird der Verkehr der Mitarbeiterinnen und Mitarbeiter kanalisiert. Im Eingangsbereich gibt es wieder eine Tür, für die man eine Keycard braucht. Als Gast muss man sich beim Pförtner anmelden. Ansonsten sind alle Türen im Idealfall verschlossen, es gibt auch Oberlichter und vielleicht sogar eine Alarmanlage, eine Klimaanlage und eine unterbrechungsfreie Stromversorgung, damit ein solches Gebäude sicher betrieben werden kann. Man will also generell unbefugten Zutritt verhindern, und das Gleiche gilt für IT-Systeme.

Zumindest in den letzten zehn Jahren war die IT meist in einem Gebäude konzentriert: Das Rechenzentrum war im Keller, ich konnte es kontrollieren, war Herr über meine Daten, hatte eine Firewall und konnte ziemlich genau sehen, wer reinkam. Ich hatte auch gut überwachte Wartungszugänge oder ein Citrix-Terminal. So ein IT-Haus zu betreiben, ist an sich schon sehr komplex, weil es viele Zuständigkeiten gibt: den Sicherheitsdienst, den Hausmeister, die Haustechnik. Bei der IT ist es ähnlich: Netzwerkmanagement, Access Control, SAP-Basis und IT-Basis. Und genau das ist Vulnerability Management: Wir machen eine Liste – und zum Glück gibt es gerade von SAP sehr gute Vorgaben, wie man seine Systeme absichert und überwacht.

Diese Liste muss Punkt für Punkt durchgegangen und abgehakt werden, ähnlich wie bei der Gebäudeleittechnik: Sind unnötige Türen immer abgeschlossen oder steht in der Mittagspause ein Hintereingang offen, der unbemerktes Eindringen ermöglicht? Vulnerability Management versucht also immer, ein Mindestmaß an Stabilität, Verfügbarkeit und Erreichbarkeit sicherzustellen. Und das nicht nur einmal, sondern wie bei einem Gebäude: Der Hausmeister macht seinen täglichen Kontrollgang und der Schließdienst überprüft jede Nacht, ob alle Türen verschlossen sind.

Threat Detection

Wenn wir unser Gebäude zunächst von außen betrachten, hängen überall an der Fassade Kameras, um zu beobachten, was draußen passiert: Wer kommt, schleicht vielleicht jemand um das Gebäude herum? Das ist die bereits erwähnte Perimeter Security. Wenn wir jetzt in das Gebäude hineingehen, sind natürlich auch dort Kameras, es sind Leute im Besprechungsraum, andere wie üblich an ihren Arbeitsplätzen, manche sind unterwegs oder unterhalten sich auf dem Flur, also der übliche Büroalltag.

Jetzt ist es, sagen wir, 12:30 Uhr und wir wissen eigentlich, was in einem Unternehmen in der Mittagspause passiert: Die Leute verlassen ihre Büros und gehen in die Kantine. Das heißt, wir haben hier eine ganz normale standardisierte Bewegung der Mitarbeiter.

Was wir heute mit Threat Detection machen, ist vor allem, auftretende Anomalien zu erkennen, User Behavioral Analysis zu betreiben. Aber nicht, indem wir jeden Benutzer und jede Aktion ständig überwachen, sondern indem wir beobachten, ob sich jemand auffällig im Gebäude bewegt. Wenn wir zum Beispiel einen Eindringling haben, der mit einem gut gefälschten Ausweis unerkannt in das Gebäude gekommen ist und an den entsprechenden Vorposten wie dem Empfang vorbeigekommen ist: Sein Ziel wird zu diesem Zeitpunkt nicht wie bei allen anderen die Kantine sein, sondern er bewegt sich jetzt genau in die entgegengesetzte Richtung und durchsucht alle Büros, ob irgendwo ein nicht gesperrter Rechner oder sonst etwas Wertvolles zu finden ist. Das heißt, er verhält sich ganz anders als alle anderen Mitarbeiter, in diesem Moment und auch generell, weil er nacheinander schnell in Raum 3, 4 und 5 schaut, das macht sonst keiner.

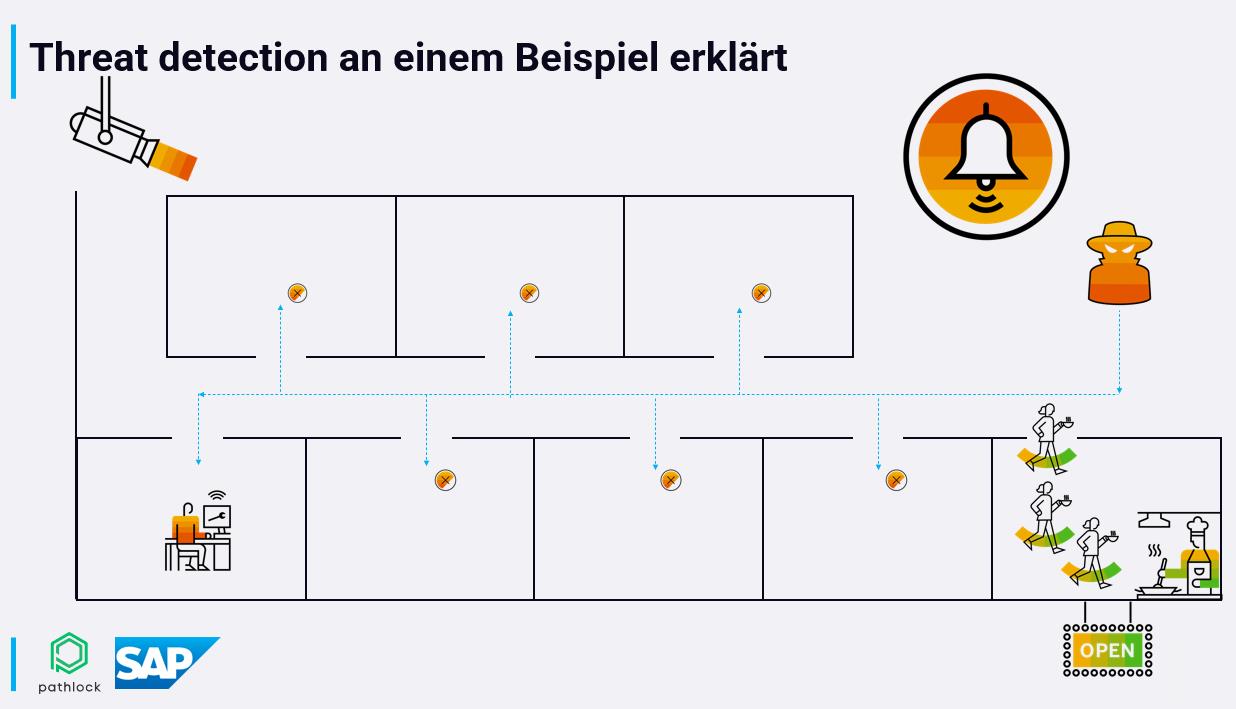

Daran kann man also erkennen, ob sich jemand in einem Unternehmen anormal verhält. Hier sollten sozusagen die Alarmglocken läuten, wenn ein Benutzer plötzlich anfängt, sich gegen den Strom oder außerhalb des üblichen Verhaltens zu bewegen. Auffällig können zum Beispiel andere Downloads oder andere Downloadmengen sein. Oder es sind ungewöhnliche Geolocations, von denen aus sich dieser Mitarbeiter einloggt. Oder es werden bestimmte Transaktionen in SAP-Systemen zu seltsamen Zeiten durchgeführt. All das ist dann Anomaly Detection, die ein sonderbares Verhalten feststellt und den ersten Alarm der Threat Detection auslöst.

Wenn wir jetzt wieder auf unseren Eindringling zurückkommen, kann es natürlich sein, dass er einen nicht gesperrten Rechner findet oder über eine Schnittstelle in das System gelangt und anfängt, Konfigurationsänderungen vorzunehmen oder sich bestimmte Dokumente anzuschauen, zum Beispiel HR- oder Kontodaten. Das heißt, es passiert etwas im System, im Grunde ruft er die Transaktion auf und stiehlt die Informationen nur mit seinen Augen oder einer Kamera. Er könnte aber auch anfangen, sicherheitsrelevante Systemparameter zu verändern, Geschäftsbelege, Bestellmengen, Steuerinformationen oder ganze Aufträge im SAP-System zu manipulieren. In beiden Fällen ist es dann Aufgabe der Threat Detection, ein solches Verhalten innerhalb des SAP-Systems zu erkennen. Unabhängig davon, ob eine echte ID im Unternehmen verwendet wurde und ob er von innen oder von außen eingedrungen ist. Das darf zunächst keine Rolle spielen, denn der Perimeter hat es nicht erkannt, es ist am Vulnerability Management vorbeigegangen.

Hier stellt sich dann die Frage, wie ich diese Anomalien, wie abweichendes Nutzerverhalten erkenne und wie ich es über einen längeren Zeitraum beobachten kann. Denn die einzelnen Schritte eines Hacks finden in der Regel nicht an einem Tag statt, sondern über einen längeren Zeitraum. Sie müssen dann gesammelt und miteinander korreliert werden, um sagen zu können: Im Change Documents Log habe ich dieses Ungewöhnliche gesehen, im Security Audit Log und im User Change Log jenes. Wenn ich das alles zusammenführe, dann kann ich sagen: Das ist ein faktischer Hackerangriff.

Das Beste aus zwei Welten

Also das, was wir im Vulnerability Management machen, ist im Prinzip erst einmal die Grundlage, um später eine effektive Threat Detection von Anomalien durchführen zu können, denn sonst sieht man den Wald vor lauter Bäumen nicht. Mit anderen Worten: Was nützt mir ein Tool, das akribisch dokumentiert, dass jemand durch eine Tür ein- und ausgeht, wenn ich weder weiß, wer das ist, noch ob er diesen Raum betreten darf.

Der entscheidende Punkt ist natürlich die Integration und deshalb ist es zwingend notwendig, dass sich Kunden intensiv mit Vulnerability Management und der Integration von Threat Detection auseinandersetzen. Wenn eine Tür offen ist, wenn jemand eine Keycard kopiert hat, oder wenn die Kamera aus ist, dann muss ich eine Meldung bekommen, und das muss zeitnah passieren. Das ist kein Hexenwerk, aber die Teams müssen sich abstimmen und man muss praxisnahe Szenarien abbilden. Es müssen Prozesse definiert werden und deren Schnittmenge technisch so gefüllt werden, dass die Daten fließen. Und da ist es entscheidend, dass man einen Prozess hat, wie man damit umgeht, wenn man eine Schwachstelle beheben will oder eine Bedrohung erkennt. Und auch, dass es in der Rückkopplung funktioniert, denn am Anfang steht oft eine Vermutung: Derjenige, der sich entgegen dem Mitarbeiterstrom zur Kantine durch mehrere Büros bewegt, ist vielleicht nur der Hausmeister, der gerade Fenster wartet.

Ralf Kempf (Geschäftsführung Pathlock Deutschland)

Ralf Kempf (Geschäftsführung Pathlock Deutschland)

Sie finden diesen Fachbeitrag auch in der Ausgabe Juli/August 2023 der it security sowie online im Leserservice der it-daily.net.

In unserem Expert Talk der IT-Onlinekonferenz erfahren Sie mehr über die Synergieeffekte von Threat Detection & Vulnerability Management.