Eine widerstandsfähige IT Security, die die aktuelle Risik...

Risikominimierung durch erweiterte SAP-Transportkontrollen

Transporte sind in jeder SAP-Umgebung wesentliche Bestandteile, um Änderungen von einem System in ein anderes zu übertragen, neue Funktionen zu implementieren, Updates anzuwenden und Anwendungen von Drittanbietern zu installieren. Diese Auslieferungen sind elementar wichtig, bieten jedoch ungeprüft Einfallstore für die Einspielung risikobehafteter Objekte. Über SAP-Standards stoßen Sie mit dem Versuch, Transportkontrollen durchzuführen und mögliche Gefahren zu erkennen, schnell an Ihre Grenzen. Doch es gibt Möglichkeiten, Bedrohungen bereits während des Erstellens bzw. Einspielens aufzuspüren und nicht erst im Nachhinein.

SAP-Transporte effizient kontrollieren

Ganze Produkte, Patches, Coding, Datenbank-Inhalte, Rollen, Berechtigungsobjekte: Ein SAP-Transport ist vereinfacht gesagt ein Container zum Austausch zwischen Systemen von eigentlich allem, was man innerhalb eines SAP-Systems findet. Im Normalfall wird der Transport auf einem Entwicklungssystem erstellt, dort freigegeben und exportiert, das heißt, entsprechende Dateien werden im Transportverzeichnis angelegt. Anschließend wird er in die Importqueue zum Beispiel eines Produktivsystems eingehängt und ist bereit zum Import. Sicherheitstechnisch entscheidend ist dabei, dass das Abschließen eines Imports alles Enthaltene, ob Coding oder Datenbankinhalte, automatisch aktiviert – und folglich auch eine möglicherweise enthaltene Sicherheitslücke. Daher müssen zu diesem Zeitpunkt alle Inhalte überprüft und alle Bedrohungen detektiert worden sein.

Die Herausforderungen

Entwickler benötigen weitgehende Berechtigungen, um beispielsweise etwas zu debuggen, Transporte zu befüllen, teilweise auch anzulegen, gegebenenfalls freizugeben, auf jeden Fall Coding zu verändern. Damit einher geht ein hohes Risikopotenzial der Manipulation, sei es per verstecktem SAP_all, Hidden-OK-Codes im Transaktionsaufruf oder modifizierte RFC-Pings. Denn für Kundige gibt es zahlreiche Möglichkeiten, Transporte vom Entwicklungssystem in weitere Systeme zu übertragen. Entwicklungssysteme werden in Security Scorpe weniger priorisiert und beispielsweise interne Audits seltener auf diese Systeme ausgeweitet. Verständlich, da auf Entwicklungssystemen mit weitreichenden Berechtigungen und kritischen Elementen gearbeitet wird. Zudem ist ABAP-Coding üblicherweise eher unübersichtlich mit Reports, die 10.000 Zeilen und mehr beinhalten. Eine manuelle Inhaltsprüfung aller auf Schwachstellen ist angesichts der schieren Datenmenge also keine realistische Option.

Wo unterstützt der SAP-Standard?

Zur Risikominimierung bei SAP-Transporten stellt sich damit grundsätzlich die Frage: Was kann der SAP-Standard leisten? Setzen Sie in der Entwicklung auf jeden Fall das ABAP Test Cockpit (ATC) aktiv ein und überprüfen Sie Coding automatisiert schon bei der Erstellung, aber zumindest im Transportprozess. Allerdings ist ein Problem des ABAP Test Cockpits, dass es nicht sehr tief in die Sicherheitsfälle geht, das Code Scanning daher nicht vollständig ist und viele Lücken übrig lässt. Daher empfehlen wir Ihnen zusätzlich, ein ChaRM einzurichten, ein Change and Request Management, das Ihnen dabei hilft, die Transparenz und Prozesskonformität zu erhöhen.

Schließlich können Sie, noch vor einem Import, auf den nachfolgenden Systemen wie QS- oder Produktionssystemen die STMS_TCRI pflegen. Hier lässt sich eine Liste sicherheitskritischer Objekte hinterlegen, deren Import automatisch blockiert wird. Das Problem ist, wer erhöhte Berechtigungs-Zugriffsmöglichkeiten hat, könnte diese umgehen und sogar dafür sorgen, dass es nicht einmal auffällt. Hier ist die Tiefe der Scans im Standard schlicht nicht ausreichend.

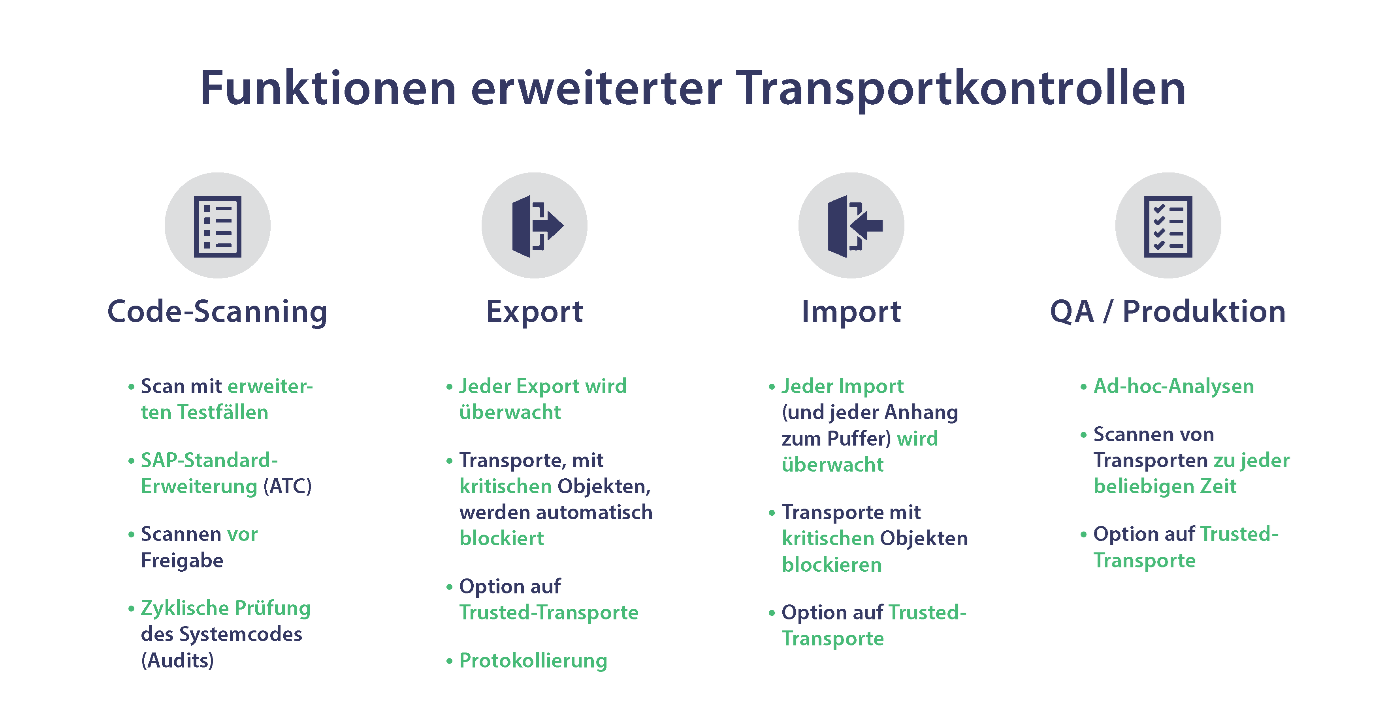

Erweiterung durch toolgestützte Transportkontrollen und Code Scan

Um aber einen umfassenden Schutzschild zu gewährleisten, sollten Sie den SAP-Standard gezielt erweitern und ausweiten. Die Kombination mit unseren Pathlock-Lösungen macht es effektiv fast unmöglich, alle Sicherheitsschritte zu umgehen. Dies beginnt im Entwicklungssystem durch unsere Code-Scanning-Erweiterung des ATC mit über 80 Testfällen. Der ATC erlaubt auch, einen Scan bereits vor der Freigabe zu machen. Das ermöglicht Ihnen, diese Erweiterung in einem Transport-Scanning automatisch und einfach mit den Standard-Funktionalitäten einzubinden. Damit haben Sie eine tiefe Kontrolle auf Security-Schwachstellen.

Der nächste Schritt ist eine Export-Kontrolle. Mit dieser Möglichkeit wird grundsätzlich jeder Export überwacht, die Objekte innerhalb eines Transports werden auf Kritikalität überprüft und gegebenenfalls wird der gesamte Transport blockiert. Es folgt eine Protokollierung des Security Events, damit das Ganze nachverfolgt werden kann. Äquivalent dazu bieten wir auch die Möglichkeit, jeden Import zu überwachen. Für diese beiden Methoden existieren zudem Trusted-Optionen, weil es bei Bedarf möglich sein muss, auch Kritisches wie ein selbstausführendes Programm einzubringen. Als Letztes können Sie, zu jeder beliebigen Zeit, Ad-hoc-Scans machen, um zu prüfen bzw. retrospektiv zu sehen, ob ein Inhalt kritisch ist.

Transportkontrollen und die Vorteile einer toolgestützten Lösung

SAP-Standardfunktionalitäten für Transportanalysen stoßen schnell an ihre Grenzen. Durch eine Toolerweiterung wird der Aufwand reduziert und Transportkontrollen lassen sich zudem noch automatisieren. Die Integration erfolgt in die von SAP bereitgestellten Standardmechanismen, ohne bereits etablierte Mechanismen zu revidieren. Unsere Pathlock-Erweiterungen gehen aber bei den Kontrollanalysen einen entscheidenden Schritt weiter. Sie ermöglichen, dass auf kritische Inhalte geprüft wird, noch bevor sie zur Einspielung in die SAP-Systeme freigegeben werden. Und das in Echtzeit bereits während der Implementierung.

Durch die automatische Sperrung fehlerhafter Transporte können Entwicklungsteams so Probleme beheben, bevor die Qualität, Sicherheit oder Compliance des SAP-Systems beeinträchtigt wird. Ganz gleich, ob es sich um mangelhafte Codierung, fehlerhafte Konfiguration oder absichtliche Manipulation handelt. Das Regelwerk lässt sich dabei individuell erweitern. Sie können eigene Pattern anlegen, eigene Suchmuster definieren und damit ganz konkret nach Schwachstellen suchen. Das Ganze ist über Customizing definiert und ohne Programmierkenntnisse möglich. Es macht damit den erweiterten SAP-Standard zu einer echten Bedrohungserkennung, mit der Sie kritische Inhalte automatisch blocken und über ein Security Dashboard tracken können. Und schließlich ein weiterer signifikanter Vorteil: Alle Funde lassen sich in andere Tools exportieren und die Ergebnisse der Transportkontrolle beispielsweise in ein SIEM überführen.

Wenn Sie mehr über die Risikominimierung bei SAP-Transporten erfahren möchten, schreiben Sie uns.

Raphael Kelbert, Product Management (Pathlock Deutschland)

Raphael Kelbert, Product Management (Pathlock Deutschland)

Clemens Gütter, Product Management (Pathlock Deutschland)

Clemens Gütter, Product Management (Pathlock Deutschland)

Dieses Thema wurde in der Mai/Juni-Ausgabe der itsecurity veröffentlicht und ist parallel auch auf dem Onlineportal itdaily.net erschienen.

Schauen Sie sich auch unser Webinar, inklusive Live-Hacking-Demonstration, an.